|

|

|

|

|

|

#1 |

|

Aprendiendo Ingreso: julio-2014

Mensajes: 83

Sexo:  País:  Signo:

Agradecido: +224

|

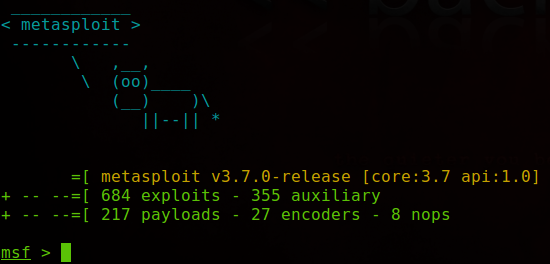

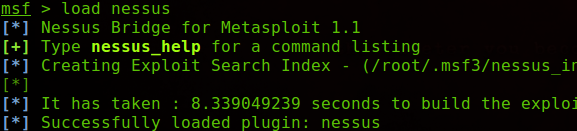

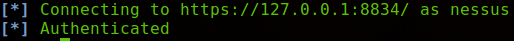

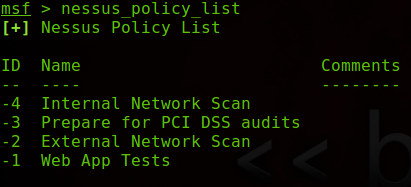

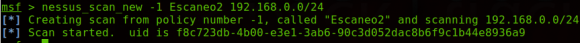

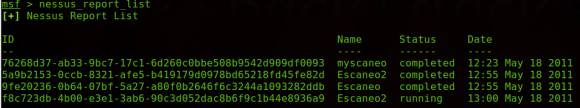

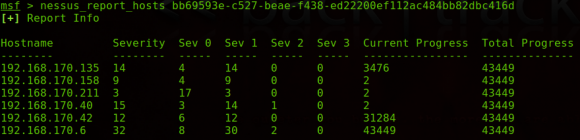

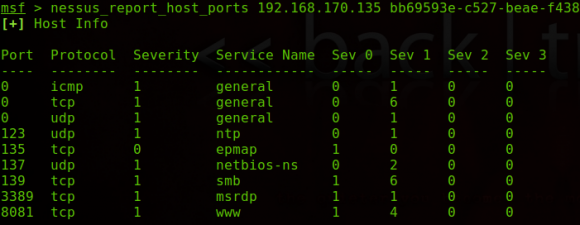

Desde consola nessus puede ser programado para hacer escaneos programados con cron. En operación normal, nessus comienza escaneando los puertos con nmap o con su propio escaneador de puertos para buscar puertos abiertos y después intentar varios exploits para atacarlo. Las pruebas de vulnerabilidad, disponibles como una larga lista de plugins, son escritos en NASL (Nessus Attack Scripting Language, Lenguaje de Scripting de Ataque Nessus por sus siglas en inglés), un lenguaje scripting optimizado para interacciones personalizadas en redes. Opcionalmente, los resultados del escaneo pueden ser exportados como informes en varios formatos, como texto plano, XML, HTML, y LaTeX. Los resultados también pueden ser guardados en una base de conocimiento para referencia en futuros escaneos de vulnerabilidades. Algunas de las pruebas de vulnerabilidades de Nessus pueden causar que los servicios o sistemas operativos se corrompan y caigan. El usuario puede evitar esto desactivando "unsafe test" (pruebas no seguras) antes de escanear. [editar]Historia El proyecto Nessus comenzó en 1998, cuando Renaud Deraison quiso que la comunidad de Internet tenga un escaner remoto de seguridad que sea libre. instalando Nessus en linux Podemos descargar NESSUS desde aqui: http://hotfixed.net/2011/05/18/nessu...t-backtrack-5/ Una vez registrado (http://www.tenable.com/register/ ) abrimos un localhost: https://localhost:8834 Nota:Para parar nessus de manera rapida o forzosa con estos dos comandos 1) killall nessus = fozoza 2) /etc/init.d/nessusd stop = rapida NOta: Los pulgins se cargan cuando entras a 127.0.0.1:8834 y suele tardar en registrar y sobre todo en descargar los plugins Iniciando Nessus: Luego de que se instalen los plugins vamos a iniciar el servicio de nessus, ejecutamos el comando: /etc/init.d/nessusd start Verificando el puerto Para verificar que nessus se esté ejecutando colocamos el comando: netstat -ntpl | grep nessusd Debemos verificar que nessus se encuentre corriendo en el puerto 8834. Si esto es correcto ingresamos con nuestro navegador web a https://localhost:8834 Integrando Nessus con Metasploit Ejecutamos metasploit en nuestra consola cd /etc/pentest/framework3 msfconsole  Cargamos el módulo nessus desde metasploit con el comando load nessus  Nos conectamos a nuestro nessus con las credenciales configuradas en los pasos anteriores, ejecutamos: nessus_connect usuario:[email protected] ok Donde usuario es el usuario que configuramos en la instalación de nessus y el password correspondiente. Si los datos son correctos debemos recibir el siguiente mensaje.  Ahora podemos lanzar un escaneo con nessus desde metasploit, primero debemos verificar las políticas disponibles o crear una desde la interfaz web de nessus. Para listar las politicas ejecutamos nessus_polycy_list  Para crear un escaneo ejecutamos nessus_scan_new -idPolicy NombreEscaneo host o red Ejemplo:  En este caso lanzamos un escaneo llamado Escaneo2 utilizando la política 1 hacia la red 192.168.0.0/24 , luego con el comando nessus_report_list generamos un reporte de los escaneos ejecutados.  copiamos el ID del escaneo realizado y podemos sacar un reporte de los hosts y el número de vulnerabilidades encontradas.  Una vez identificados los host vamos a realizar un reporte del host que nos interese, para eso ejecutamos: nessus_report_host_ports <hostname> <report id>  Y claro, como buenos white hats, los reportaremos :D Espero sea de utilidad. Hasta la proxima

Última edición por Palawan; 27-ago-2014 a las 13:10 |

|

| Los siguientes 5 usuarios agradecen a Palawan por este mensaje: | ||

carmen10 (28-ago-2014), Francisco6812 (27-ago-2014), josner (14-oct-2014), redeyegt (27-ago-2014), XKeithful (29-ago-2014) | ||

|

|

#2 |

|

Erudito Ingreso: octubre-2013

Ubicación: 192.168.1.1

Mensajes: 5.463

Sexo:  País:

Agradecido: +16.778

|

Muy buen aporte, gracias por compartir.

Las actualizaciones pueden ser instaladas, las vulnerabilidades parchadas, pero "las personas son...... personas"  ptsss da clic en las imagenes para saber mas. |

|

|

|

#4 |

|

MOD/Foro Ingreso: enero-2013

Ubicación: Valencia

Mensajes: 4.510

Sexo:  País:  Signo:

Agradecido: +16.300

|

Excelente aporte, gracias nano...

|

|

|

| (0 miembros y 1 visitantes) | |

| Herramientas | |

| Desplegado | |

|

|